近日,騰訊安全玄武實驗室和浙江大學的研究人員發表了一篇論文,揭示了一種新的指紋攻擊方法,可以繞過安卓智能手機上的生物識別驗證。

這種攻擊方法被稱爲“BrutePrint”,利用了兩個零日漏洞和指紋傳感器的設計缺陷,可以通過不斷提交指紋圖像,直到匹配到用戶注冊的指紋,從而解鎖手機。

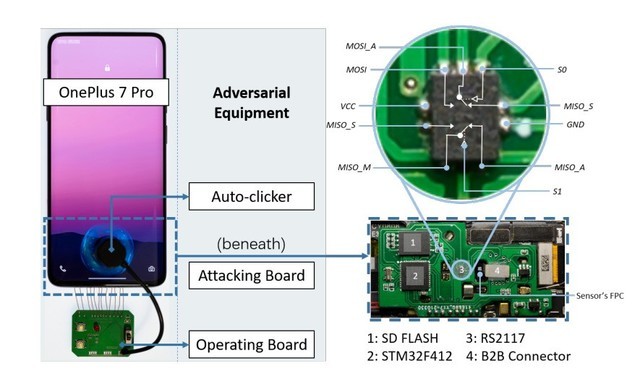

據論文介紹,BrutePrint攻擊需要對目標手機進行物理訪問,並使用一個成本約爲15美元(約合106元人民幣)的設備,通過串行外設接口(SPI)與指紋傳感器進行通信。

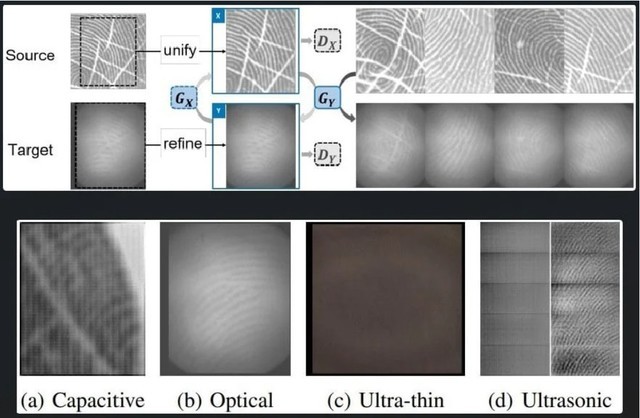

攻擊者還需要從公开的指紋數據庫中獲取指紋圖像,並通過神經風格遷移技術將其轉換爲適合目標手機傳感器的格式。通過這樣的方式,攻擊者可以不斷嘗試提交不同的指紋圖像,直到成功匹配。

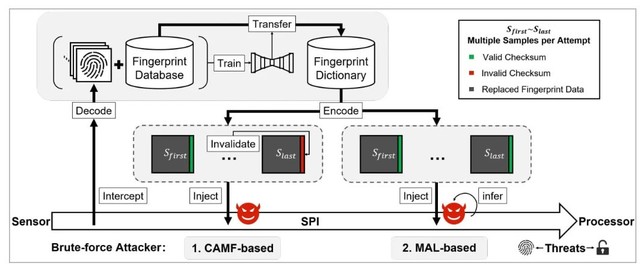

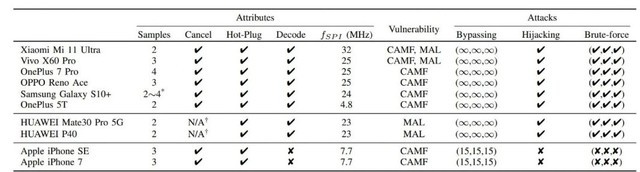

研究人員還發現了兩個零日漏洞,分別是Cancel-After-Match-Fail(CAMF)和Match-After-Lock(MAL),可以用來繞過安卓系統對指紋嘗試次數的限制。CAMF漏洞允許攻擊者在每次提交失敗後取消操作,從而避免計數器增加;MAL漏洞允許攻擊者在手機被鎖定後仍然可以繼續提交指紋圖像。

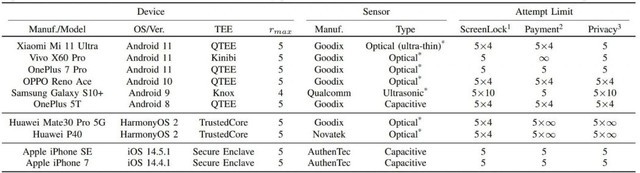

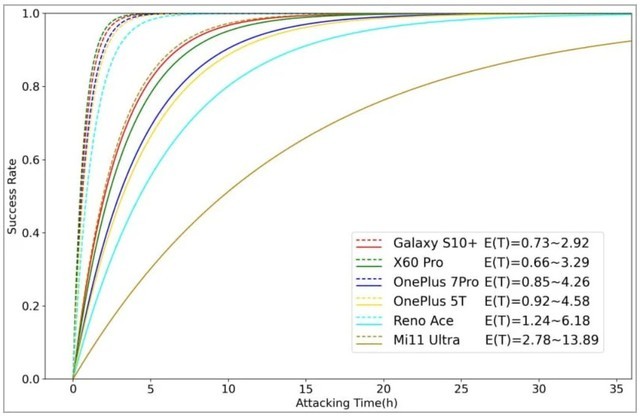

研究人員對十款不同品牌和型號的智能手機進行了測試,所有的安卓和華爲鴻蒙設備都存在BrutePrint攻擊的風險,而iOS設備則有一定程度的防護。

實驗結果顯示,在用戶只注冊了一個指紋的情況下,BrutePrint攻擊成功完成所需的時間在2.9到13.9小時之間;在用戶注冊了多個指紋的情況下,所需時間則縮短到0.66到2.78小時。

研究人員表示,他們已經向相關廠商報告了這些漏洞,並建議用戶使用更安全的身份驗證方式,如密碼或面部識別。他們還呼籲廠商改進指紋傳感器的設計和保護機制,以防止類似的攻擊發生。

標題:安卓出現嚴重安全漏洞:你的指紋可被輕松破解!

地址:https://www.utechfun.com/post/216014.html